Conceptos clave de ciberseguridad

Continuando con nuestra serie introductoria sobre ciberseguridad, en este artículo estableceremos los fundamentos de conceptos esenciales. Exploraremos cómo estos elementos interactúan y la importancia de proteger la información en el entorno digital actual.

Este contenido sentará las bases para futuros artículos más detallados en donde hablaremos de estrategias de defensa y gestión de riesgos en el ciberespacio.

Sistema de información vs Sistema informático

Un sistema de información se define como una serie de datos que están vinculados entre sí para conseguir un objetivo común mediante la gestión y administración de los datos e información que lo componen. Un sistema de información permite procesar información pero no necesariamente a través de computadoras. El acceso a la información puede ser físico (por ejemplo, una persona se encarga de buscar en un archivador lo solicitado). Por ejemplo, una biblioteca que cuente con un sistema de información para organizarse mediante fichas de papel en archivos físicos ordenados de varias formas que permitan localizar un objeto en un estante determinado. Un juzgado que archiva los legajos/expedientes en ingentes cantidades de carpetas físicas en sus sótanos sin una mínima digitalización de la información.

Un sistema informático es un sistema de información que está informatizado. Hay que tener claro que no todos los sistemas de información son sistemas informáticos, pero todos los sistemas informáticos si son sistemas de información. Un sistema informático es un subconjunto de un sistema de información. En el caso anterior, la biblioteca que cuenta con una o más computadoras para buscar libros, darlos de alta/baja en el sistema, saber dónde están ubicados exactamente, el operador que maneja las computadoras (el operador humano se considera también parte del sistema), la disponibilidad de impresoras, escáneres, manuales de uso del sistema, técnicos de soporte y mantenimiento del sistema, usuarios del sistema, etc., conforman el sistema informático.

Ciberespacio

El ciberespacio se refiere al espacio virtual o digital, una realidad virtual en el que se llevan a cabo las comunicaciones, transacciones y actividades en línea. Es un entorno en el que las personas pueden interactuar y compartir información a través de dispositivos conectados a Internet, como ordenadores, teléfonos móviles y otros dispositivos inteligentes.

Actualmente solemos asociar el concepto de ciberespacio a Internet, a todo lo que está desarrollado a través de sitios web, redes sociales, correos electrónicos, etc., pero el ciberespacio es un dominio infinito e intangible en el que se encuentra Internet.

Internet es un sistema global de redes informáticas interconectadas que se configuran para intercambiar datos trascendiendo las fronteras geográficas y nacionales, es un conjunto descentralizado de redes de comunicación a través de protocolos, y el ciberespacio es el lugar en el que se producen las comunicaciones de internet.

La seguridad en el ciberespacio se convierte en un factor crítico para garantizar la privacidad, la confidencialidad y la integridad de la información en línea. Las medidas de ciberseguridad, como la autenticación, la autorización, la encriptación, el uso de software actualizado y la instalación de parches de seguridad que corrijan vulnerabilidades, son fundamentales para protegerse de las posibles amenazas en el ciberespacio.

Ciberseguridad

Definición de Ciberseguridad: Salvaguardar a las personas, la sociedad, las organizaciones y las naciones de los Ciberriesgos, entendiendo salvaguardar como mantener los Ciberriesgos a un nivel tolerable. (ISO 27100:2020)

La ciberseguridad consiste en la protección de sistemas HW (computadoras, servidores, dispositivos móviles, sistemas electrónicos, dispositivos IoT, etc.), redes y programas SW, conectados a Internet, de los ataques digitales, crucial debido a la enorme interdependencia de los sistemas informáticos e Internet. El objetivo principal de estos ciberataques suele ser acceder, obtener, cambiar y/o destruir la información sensible; la extorsión mediante Ransomware (con técnicas de cifrado de archivos, bloqueo de sistemas, y robo de datos, y su puesta a disposición en la Deep web); o interrumpir los procesos comerciales normales como DoS, DDoS, etc.

Para la Agencia de Seguridad de Infraestructuras y Ciberseguridad (CISA) de los EEUU, la ciberseguridad es el arte de proteger redes, dispositivos y datos del acceso no autorizado o uso delictivo y la práctica de garantizar la confidencialidad (C-confidentiality), integridad (I-integrity) y disponibilidad (A-availability) de la información.

No existe un Sistema de Información que pueda garantizar al 100 % la seguridad de la información y del servicio que procesa. Todos los sistemas están expuestos a vulnerabilidades tecnológicas y es imposible disponer de los recursos suficientes para hacer frente a todos los posibles vectores de ataque, siempre se tendrá que asumir un riesgo residual que será proporcional a la criticidad de la información y del sistema, al nivel de seguridad, a los recursos disponibles y a la funcionalidad operativa objetivo.

En la ciberseguridad deben estar integradas las personas, los procesos y las tecnologías:

- Las personas deben conocer, entender y cumplir con los principios básicos de seguridad de los datos, como son elegir contraseñas seguras, tener especial precaución con los archivos adjuntos en el correo electrónico y disponer de copias de seguridad.

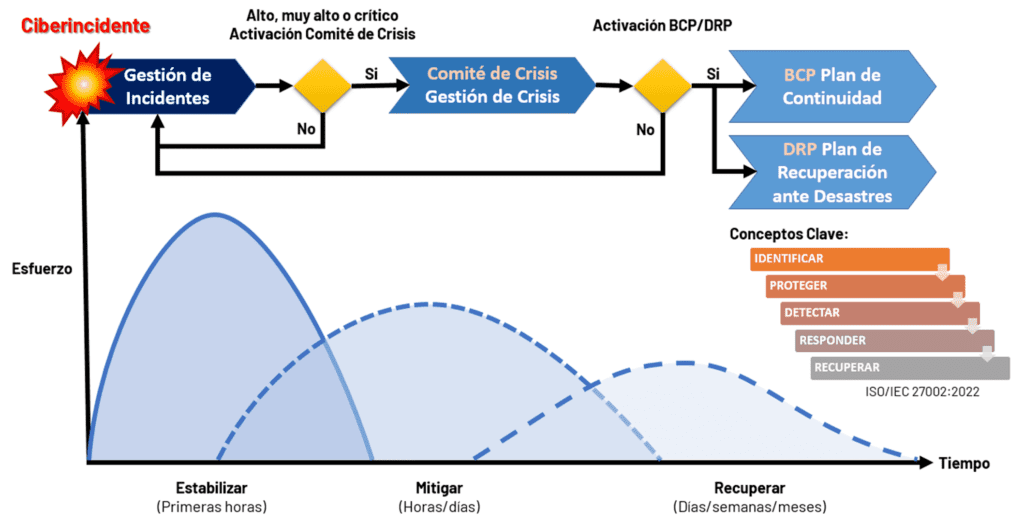

- En cuanto a los procesos, las organizaciones tienen que disponer de un marco de ciberseguridad para abordar los ciberataques (posibles y exitosos). Un marco que defina los conceptos clave que son identificar, proteger, detectar, responder y recuperar la información.

- Parte esencial en la ciberseguridad es la tecnología que nos brinda las herramientas de seguridad informática que necesitamos para protegernos ante ataques cibernéticos.

Para gestionar la ciberseguridad se deben implementar medidas de seguridad distribuidas en múltiples capas de protección, aplicadas mediante herramientas y sistemas como son los firewalls NGFW Next Generation Firewalls, filtrado DNS, IDS/IPS Intrusion Detection System/Intrusion Prevention System, EDR/XDR Endpoint/Extended Detection and Response, SIEM Security Information and Event Management, SOAR Security Orchestration, Automation, and Response, protección contra malware, software antivirus y soluciones de seguridad del correo electrónico.

En cualquier caso, el principal activo con el que cuenta cualquier organización en ciberseguridad son las personas. Una buena formación y concienciación, la aplicación del sentido común y unas buenas prácticas reflejadas en las políticas, normas y procedimientos, se convierten en las mejores defensas en el uso de los Sistemas TI.

Los contextos en que la ciberseguridad debe contemplarse son:

- Seguridad de la información, con el objetivo de proteger la confidencialidad, integridad, disponibilidad de los datos en su tratamiento, almacenamiento o tránsito.

- Seguridad del software, consistente en mantener el software de gestión y el relativo a los dispositivos (S.O., firmware, etc.) libre de amenazas y vulnerabilidades. La seguridad del SW comienza en la etapa de diseño y permanece durante todo su ciclo de vida.

- Seguridad de la red, aplicando cuantos procedimientos y herramientas sean necesarias para mantener la red informática libre de intrusos, sean ataques dirigidos o la ejecución de malware.

- Seguridad operativa, que abarca todos los procesos, políticas y normativas encaminadas a proteger los activos de información. Procesos que determinan quién, qué, cómo y dónde una entidad puede manejar la información.

- Formación y concienciación de los usuarios, es fundamental para la seguridad de cualquier organización. La amenaza más seria para un sistema de información son las personas, por lo que su formación y sensibilización es uno de los objetivos fundamentales que se persiguen mediante la implementación de un programa de cultura en ciberseguridad. Cualquier usuario puede provocar de forma accidental (o intencionada) un incidente grave en el sistema, abrir un enlace o un archivo adjunto en el correo electrónico, conectar USB no verificados, etc.

- Plan de Continuidad del Negocio (BCP) y los Planes de Recuperación ante Desastres (DRP), son esenciales para definir y prevenir la forma en la que una organización responde ante un incidente de ciberseguridad o cualquier otro evento que ponga en riesgo su operatividad o sus activos.

Debido a la rápida evolución tecnológica que se está produciendo, como la IA aplicada a los ciberataques, la exposición a las amenazas cibernéticas seguirá incrementándose ampliamente, por lo que el gasto global en soluciones de seguridad cibernética también crecerá en la misma proporción. Según Gartner, se prevé que el gasto mundial en ciberseguridad habrá alcanzado más de 188.300 millones de dólares en 2023 y sobrepasará los 260 000 millones en 2026. Por todo ello, los gobiernos de todo el mundo están respondiendo a las crecientes Ciberamenazas con orientaciones para ayudar a las organizaciones públicas y privadas a aplicar medidas y prácticas eficaces de ciberseguridad, como por ejemplo el ENS en España.

José Antonio Sánchez Durán, Senior Consultant & Advisor

Govertis, parte de Telefónica Tech