Diagnóstico y gestión de riesgos de la Ciberseguridad

El diagnóstico de ciberseguridad se erige como una herramienta fundamental para evaluar de manera detallada el estado actual de la ciberseguridad en un sistema de información. Es un proceso sistemático y riguroso que involucra la identificación, evaluación y análisis de las vulnerabilidades, amenazas y riesgos de ciberseguridad en los sistemas, la identificación de las medidas necesarias para mitigar estos riesgos, y el desarrollo de un plan de acción para mejorar la seguridad y minimizar los riesgos.

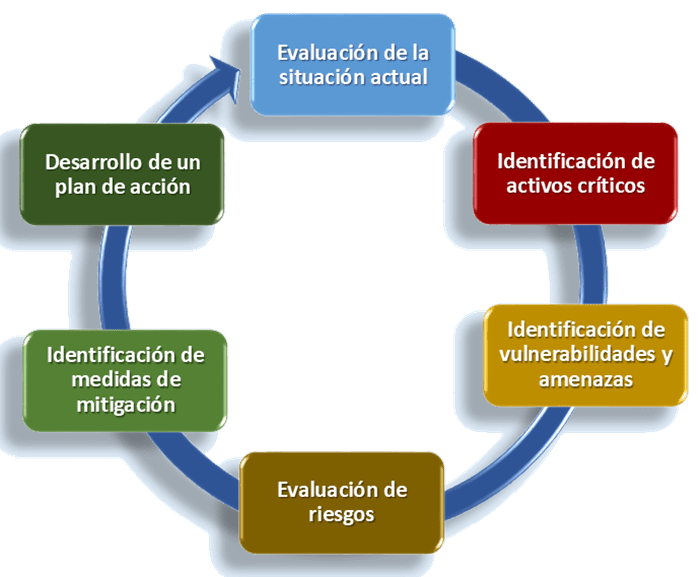

El proceso de diagnóstico de ciberseguridad generalmente se divide en varias etapas, que pueden variar según la metodología utilizada, pero que incluyen por lo general:

- Evaluación de la situación actual

Se realiza una evaluación de la situación actual del sistema industrial, incluyendo la infraestructura, los procesos y los sistemas de control.

- Identificación de activos críticos

Se identifican los activos críticos que necesitan protección y se evalúa su importancia para el negocio.

- Identificación de vulnerabilidades y amenazas

Se identifican las vulnerabilidades y las amenazas que afectan a los sistemas industriales, tanto internas como externas.

- Evaluación de riesgos

Se realiza una evaluación de riesgos para cada vulnerabilidad y amenaza identificada, y se determina la probabilidad de que ocurra una violación de seguridad.

- Identificación de medidas de mitigación

Se identifican y evalúan las medidas de mitigación necesarias para reducir los riesgos de ciberseguridad.

- Desarrollo de un plan de acción

Se desarrolla un plan de acción detallado para implementar las medidas de mitigación identificadas y mejorar la ciberseguridad del sistema industrial.

Para una gestión efectiva del riesgo cibernético, es crucial entender conceptos clave como:

Activo: Un activo es la pieza fundamental en el riesgo de la información y su protección es el fin último de la gestión de riesgos. Se trata de cualquier recurso de la empresa necesario para desempeñar las actividades diarias y cuya no disponibilidad o deterioro supondría un impacto negativo. Son los datos, procesos o sistemas que pueden quedar expuestos al actor de una amenaza a través de una vulnerabilidad.

Actor de amenazas cibernéticas: un actor de amenazas es una entidad humana o no humana, individual o grupos organizados, como el malware, las APT (Advanced Persistent Threat), los hackers, que explotan una vulnerabilidad y causan daños a equipos o sistemas de información.

Amenaza: circunstancia desfavorable (o «suceso», en terminología de las normas ISO) que puede ocurrir y que cuando sucede tiene consecuencias/impacto negativo sobre los activos provocando su indisponibilidad, funcionamiento incorrecto o pérdida de valor.

Vulnerabilidad: una vulnerabilidad es un fallo técnico, debilidad o deficiencia de un programa o equipo que puede permitir la materialización de una amenaza, por ejemplo, que un usuario no legítimo acceda a la información o lleve a cabo operaciones no permitidas de manera remota. Las vulnerabilidades pueden tener distintos orígenes, por ejemplo: fallos de diseño, errores de configuración o carencias de procedimientos. Algunas vulnerabilidades comunes que aprovechan los actores de amenazas son la falta de cifrado de datos, la falta de medios de autenticación, contraseñas débiles, etc.

Impacto: los impactos son las consecuencias de la materialización de una amenaza sobre un activo aprovechando una vulnerabilidad. Se suele estimar en porcentaje de degradación que afecta al valor del activo (un 100% supone la pérdida total). Los impactos pueden suponer pérdidas operativas (licencias, contratos, etc.), legales (incumplimientos normativos regulatorios), financieros (pérdidas económicas, de negocio, de clientes), reputacionales (confianza de los clientes, de los socios, de los accionistas) y humanas (afectación física o moral).

Probabilidad: es la posibilidad de ocurrencia de un hecho, suceso o acontecimiento. La frecuencia de ocurrencia implícita se corresponde con la amenaza. Para estimar la frecuencia podemos basarnos en datos empíricos (datos objetivos), o en opiniones de expertos (datos subjetivos).

Riesgo de la información: es una estimación de la probabilidad de que una amenaza explote una vulnerabilidad, se materialice, obtenga acceso y manipule de forma intencionada o accidental la información, la confidencialidad, integridad o disponibilidad de los datos que maneja la organización.

Cuando hablemos de la gestión de riesgos de ciberseguridad haremos referencia al proceso de identificar, analizar, evaluar y gestionar dichos riesgos.

No es fácil mantenerse al día con las nuevas amenazas que surgen y es aún más desafiante mantener a todos en una organización informados y proactivos ante las amenazas a la seguridad.

Uno de los principales objetivos de una estrategia de gestión de riesgos es la definición del plan de gestión de riesgos, documento que permite identificar y priorizar los riesgos de ciberseguridad, evaluarlos y responder a ellos, con el fin de mantener los datos protegidos y seguros.

Marcos de gestión de riesgos

Un marco de gestión de riesgos es un conjunto procedimientos, prácticas y tecnologías que permiten a una organización identificar, evaluar y analizar los riesgos para gestionarlos. Un marco de gestión de riesgos, un componente básico de cualquier programa de cumplimiento sólido, normalmente sigue estos pasos:

- Identificar

- Evaluar

- Analizar

- Determinar la tolerancia al riesgo (apetito de riesgo de la organización)

- Implementar controles

- Monitorizar y actualizar

NIST Risk Management Framework (RMF)

https://csrc.nist.gov/projects/risk-management/about-rmf

Un enfoque integral, flexible y basado en riesgos. El Marco de Gestión de Riesgos (RMF) del NIST proporciona un proceso que integra las actividades de gestión de riesgos de la seguridad, la privacidad y la cadena de suministro cibernético en el ciclo de vida de desarrollo del sistema. El enfoque basado en riesgos para la selección y especificación de controles considera la efectividad, la eficiencia y las limitaciones debidas a las leyes, directivas, órdenes ejecutivas, políticas, estándares o regulaciones aplicables. La gestión del riesgo organizacional es fundamental para los programas eficaces de seguridad y privacidad de la información; El enfoque RMF se puede aplicar a sistemas nuevos y heredados, cualquier tipo de sistema o tecnología (por ejemplo, IoT, sistemas de control) y dentro de cualquier tipo de organización, independientemente de su tamaño o sector.

El NIST RMF consta de los siguientes siete pasos:

- Preparar: Actividades que preparan el escenario para gestionar los riesgos de seguridad y privacidad.

- Categorizar: utilizar un análisis de impacto para organizar los sistemas y la información que procesan, almacenan y transmiten.

- Seleccionar: Determinar los controles que protegerán los sistemas y datos.

- Implementar: Implementar controles y documentar actividades.

- Evaluar: determinar si los controles implementados funcionan según lo previsto y producen los resultados deseados.

- Autorizar: Que la dirección autorice el funcionamiento del sistema.

- Monitorizar: Revisar los controles para garantizar que continúen mitigando los riesgos según lo previsto.

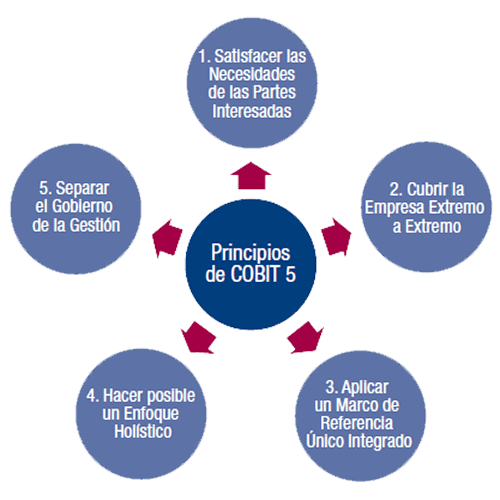

COBIT es un marco de trabajo para el gobierno y la gestión de las tecnologías de la información (TI). Establecido por ISACA, el Marco COBIT se centra en la gobernanza empresarial y consta de estos principios fundamentales:

- Principio 1: Satisfacer las necesidades de las partes interesadas

- Principio 2: Cubrir la empresa de principio a fin

- Principio 3: Aplicación de un marco integrado único

- Principio 4: Permitir un enfoque holístico

- Principio 5: Separar la gobernanza de la gestión

COBIT agrupa los objetivos de gobierno y gestión en los siguientes cinco dominios:

- Evaluar, Orientar y Supervisar (EDM): Asegura que los objetivos de la empresa sean logrados, evaluando las necesidades de los interesados.

- Alinear, Planear y Organizar (APO): Este dominio cubre las estrategias y las tácticas, y tiene que ver con identificar la manera en que TI puede contribuir mejor con los objetivos del negocio.

- Construir, Adquirir e Implementar (BAI): La gerencia con este dominio pretende cubrir, que los nuevos proyectos generen soluciones que satisfagan las necesidades del negocio, que sean entregados en tiempo y dentro del presupuesto, que los nuevos sistemas una vez implementados trabajen adecuadamente y que los cambios no afecten las operaciones actuales del negocio. Con el fin de cumplir una estrategia de TI, las soluciones de TI necesitan ser identificadas, desarrolladas o adquiridas, como también implementadas e integradas en los procesos del negocio. Proporciona soluciones y las desarrolla para convertirlas en servicios.

- Entregar, Dar Servicio y Soporte (DSS): Involucra la entrega en sí de los servicios requeridos, incluyendo la prestación del servicio, la administración de la seguridad y de la continuidad, el soporte a los usuarios del servicio, la administración de los datos y de las instalaciones operativas. El objetivo es lograr que los servicios de TI se entreguen de acuerdo con las prioridades del negocio, la optimización de costos, asegurar que la fuerza de trabajo utilice los sistemas de modo productivo y seguro, implantar de forma correcta la confidencialidad, la integridad y la disponibilidad.

- Supervisar, Evaluar y Valorar (MEA): La totalidad de los procesos de TI deben de ser evaluados regularmente en el tiempo, para conocer su calidad y cumplimiento de los requerimientos de control. Este dominio incluye la administración del desempeño, el monitoreo del control interno, el cumplimiento regulatorio y la aplicación del gobierno.

Adoptar un marco de gestión de riesgos, como el NIST Risk Management Framework o COBIT 5, proporciona una estructura sistemática para identificar, evaluar y mitigar riesgos. Estos marcos no solo ayudan a establecer controles efectivos y a monitorear su eficacia, sino que también facilitan una integración fluida de las actividades de seguridad y cumplimiento dentro de las operaciones diarias.

José Antonio Sánchez Durán, Senior Consultant & Advisor

Govertis, parte de Telefónica Tech