La gestión de riesgos como herramienta de ayuda al CISO

Qué es la gestión del riesgo de ciberseguridad y por qué es importante

A medida que las organizaciones han ido utilizando la tecnología para todo, desde las operaciones cotidianas hasta los procesos críticos para el negocio, sus sistemas informáticos se han hecho más grandes y complejos.

El incremento de los servicios en la nube, la generalización del trabajo a distancia y la creciente dependencia de terceros proveedores de servicios de TI han hecho que aumente la superficie de ataque, exponiendo a las organizaciones a ciberdelincuentes, errores de los empleados, catástrofes naturales y otras amenazas a la ciberseguridad.

Estas amenazas pueden dejar fuera de servicio sistemas críticos, provocando pérdidas de ingresos, robo de datos, daños a la reputación a largo plazo y multas reglamentarias.

La gestión de riesgos de seguridad ofrece a las organizaciones y a sus CISO una forma de gestionar las superficies de ataque, mejorando la postura de seguridad.

Aunque los riesgos no pueden eliminarse, la gestión de riesgos de ciberseguridad va a conseguir reducir el impacto y la probabilidad de las amenazas ya que, mediante este proceso, las organizaciones podrán identificar sus amenazas más críticas y seleccionar las medidas de seguridad adecuadas para proteger los sistemas de información de ciberataques y otras amenazas digitales y físicas en función de sus prioridades de negocio, infraestructuras informáticas y niveles de recursos.

El proceso de gestión de riesgos de ciberseguridad

Es difícil evaluar el riesgo de ciberseguridad con total exactitud ya que, en general, no se tiene una visibilidad completa de las tácticas de los ciberdelincuentes, de las vulnerabilidades de la red de la organización o de riesgos más impredecibles como las inclemencias meteorológicas y la negligencia de los empleados. Además, el mismo tipo de ciberataque puede tener consecuencias diferentes según la organización.

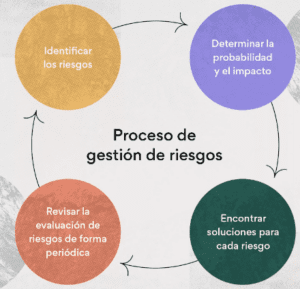

Por ello, es necesario enfocar la gestión del riesgo de ciberseguridad como un proceso continuo e iterativo, más que como un acontecimiento puntual. Revisar el proceso con regularidad permite a la organización incorporar nueva información y responder a los nuevos avances en el panorama más amplio de las amenazas y en sus propios sistemas informáticos.

Para garantizar que las decisiones sobre riesgos tienen en cuenta las prioridades y experiencias de toda la organización, el proceso suele ser gestionado por una combinación de partes interesadas: el CEO, el CISO, el equipo de TI/Seguridad, equipo jurídico, RRHH, y las unidades de negocio.

Se pueden utilizar muchas metodologías de gestión de riesgos de ciberseguridad (MAGERIT, ISO 31000, NIST, etc.), pero todas siguen un proceso similar al siguiente:

- Definir el contexto

Al definir el contexto, las organizaciones pueden alinear sus estrategias de gestión de riesgos con sus estrategias empresariales generales. Esta alineación ayuda a evitar errores ineficaces y costosos, como el despliegue de controles que interfieren con las funciones clave del negocio.

Para definir el riesgo hay que identificar el alcance del proceso, el inventario de activos y priorización los recursos y prioridades de la organización, los requisitos legales y reglamentarios que aplican.

Estas y otras consideraciones ayudan a la organización a la hora de tomar decisiones sobre riesgos y, también, a definir su apetito o tolerancia al riesgo.

- Evaluación de riesgos

Mediante las evaluaciones de riesgos, las organizaciones identifican amenazas y vulnerabilidades, estiman sus impactos potenciales y priorizan los riesgos más críticos.

La forma en que una organización lleva a cabo una evaluación de riesgos dependerá de las prioridades, el alcance y la tolerancia al riesgo definidos en el paso de definición del contexto.

Mediante la evaluación de riesgos, la organización construirá su perfil de riesgo. El perfil de riesgo proporciona un inventario de los riesgos potenciales de la organización, priorizándolos en función del nivel de criticidad.

- Respuesta al riesgo

La organización utiliza los resultados de la evaluación de riesgos para determinar cómo responderá a los riesgos potenciales. Los riesgos considerados poco probables o de bajo impacto pueden simplemente aceptarse, ya que invertir en medidas de seguridad puede ser más caro que el propio riesgo.

Los riesgos probables y los riesgos de mayor impacto suelen abordarse mediante la mitigación del riesgo, su remediación o mediante la transferencia de este.

- Control y supervisión

La organización controla y supervisa sus nuevos controles de seguridad para verificar que funcionan según lo previsto y satisfacen los requisitos normativos pertinentes.

La organización también supervisa el panorama más amplio de amenazas y su propio ecosistema informático. Los cambios en cualquiera de ellos -la aparición de nuevas amenazas o la adición de nuevos activos de TI- pueden abrir nuevas vulnerabilidades o hacer que los controles anteriormente eficaces queden obsoletos. Al mantener una vigilancia constante, la organización puede ajustar su programa de ciberseguridad y su estrategia de gestión de riesgos casi en tiempo real.

Conclusión

El panorama general de las amenazas y las vulnerabilidades evoluciona constantemente. Dado que es inviable contrarrestar todas las amenazas y corregir todas las vulnerabilidades, la gestión del riesgo de ciberseguridad permite al CISO gestionar el riesgo, centrando los esfuerzos de seguridad de la información en las amenazas y vulnerabilidades que tienen más probabilidades de afectarles.

Las iniciativas de gestión del riesgo de ciberseguridad también pueden ayudar a las organizaciones a cumplir distintas regulaciones y reglamentos (el Reglamento General de Protección de Datos, la Ley de Portabilidad y Responsabilidad de los Seguros Médicos, la Norma de Seguridad de Datos del Sector de Tarjetas de Pago, etc.).

Durante el proceso de gestión del del riesgo de ciberseguridad, las organizaciones tienen en cuenta estas normas a la hora de diseñar sus programas de seguridad. Los informes y datos generados durante la fase de supervisión pueden ayudar al CISO a demostrar que se ha actuado con la diligencia debida durante las auditorías y las investigaciones posteriores a incidentes de seguridad.

Mónica de la Huerga

Govertis, parte de Telefónica Tech