Principales marcos de ciberseguridad

En nuestra serie de artículos sobre «Introducción a la Ciberseguridad» hemos explorado una variedad de conceptos y aspectos clave para proteger nuestros sistemas de información, desde los principios básicos de la seguridad hasta las estrategias avanzadas para gestionar los riesgos cibernéticos. A continuación, profundizaremos en diversas herramientas y marcos de referencia de ciberseguridad que, como veremos, proporcionan enfoques complementarios para fortalecer nuestras defensas y manejar eficazmente los riesgos asociados.

1. El marco de ciberseguridad CSF 2.0 del NIST

Comenzaremos hablando del NIST Cybersecurity Framework 2.0, una evolución de la versión 1.1 del Marco de Ciberseguridad (CSF) del Instituto Nacional de Estándares y Tecnología (NIST) de EE. UU., que fue publicado el 26 de febrero de 2024 y proporciona una orientación basada en estándares establecidos y mejores prácticas en la lucha contra los ciberataques para reducir los riesgos de ciberseguridad. Es un marco que puede ser utilizado por cualquier organización, independientemente del tamaño, sector o nivel de madurez que tenga, ayudándolas a entender, evaluar sus prácticas actuales, priorizar sus esfuerzos en ciberseguridad e identificar pasos efectivos a seguir para mejorar la ciberseguridad y la ciberresiliencia. El marco no señala como lograr los resultados, sino que orienta sobre las prácticas y controles que pudieran utilizarse.

Componentes del Marco de Ciberseguridad (CSF)

El Marco de Ciberseguridad del NIST tiene tres componentes principales:

- Núcleo: El Núcleo detalla un conjunto de resultados de ciberseguridad deseados. Estos están organizados en Funciones, que a su vez se dividen en Categorías y Subcategorías. Permite que el marco siga siendo relevante a medida que avanza la tecnología y se encuentran disponibles nuevas herramientas y técnicas de ciberseguridad.

- Niveles: los niveles ayudan a las organizaciones a evaluar qué tan bien sus prácticas actuales de gestión de riesgos de ciberseguridad logran los resultados definidos en el CSF. Hay cuatro niveles: Parcial, Informado, Repetible y Adaptativo, que no representan necesariamente niveles de madurez (Inicial, repetible, definido, gestionado y optimizado). Las organizaciones deben determinar el nivel deseado en función de sus objetivos, tolerancia al riesgo, conjunto de habilidades y presupuesto.

- Perfiles: los perfiles brindan a las organizaciones una forma de optimizar el CSF para satisfacer mejor sus necesidades únicas. El Perfil es la alineación de las Funciones, Categorías y Subcategorías con los requisitos de negocio, legales/regulatorios, la tolerancia al riesgo y los recursos de la organización

Cambios del CSF respecto a la versión 1.1

NIST CSF 2.0 comparte los mismos objetivos que el actual CSF 1.1, pero el marco se ha perfeccionado en base a una amplia retroalimentación de las organizaciones del sector público y privado. En concreto incluye los siguientes cambios importantes:

- Un alcance ampliado, adoptado más ampliamente y utilizado en organizaciones de una amplia gama de sectores, tanto públicos como privados, en todo el mundo,

- La incorporación de una sexta función de Gobernanza en el Core. Los resultados relacionados con la gobernanza se eliminaron de las cinco funciones originales para crear esta nueva función transversal. La función de gobierno ayuda a una organización a priorizar, establecer y monitorear su estrategia, expectativas y políticas de gestión de riesgos de ciberseguridad,

- Orientación ampliada sobre los perfiles. La guía sobre perfiles se ha revisado y ampliado significativamente, con muchos ejemplos de formas de usar perfiles, así como pasos detallados para crearlos y usarlos.

Las funciones básicas del marco de Ciberseguridad

- GOBERNAR: Función transversal para establecer y monitorizar la gestión de los riesgos de ciberseguridad de la organización, la estrategia, expectativas y política.

- IDENTIFICAR: Comprender los activos (datos, hardware, software, sistemas, instalaciones, servicios, personas) y los riesgos de ciberseguridad relacionados ayudar a determinar el riesgo de seguridad cibernética actual para la organización. Incluye también la identificación de mejoras necesarias para las políticas, procesos, procedimientos y prácticas de la organización que permiten la gestión de riesgos de ciberseguridad.

- PROTEGER: Implementar medidas de seguridad para prevenir o reducir el riesgo de ciberseguridad. Sustenta la capacidad de asegurar los activos para prevenir o reducir la probabilidad y el impacto de incidentes adversos de ciberseguridad.

- DETECTAR: Búsqueda, descubrimiento y análisis de posibles anomalías, indicadores de compromiso y otros eventos de seguridad que puedan indicar ataques y compromisos de ciberseguridad.

- RESPONDER: Implica tomar medidas con respecto a un incidente de ciberseguridad detectado. Incluye la capacidad de contener el impacto de los incidentes de ciberseguridad, además de la gestión, el análisis, la mitigación, la notificación y la comunicación.

- RECUPERAR: Supone restaurar activos y operaciones que se vieron afectados por un incidente de ciberseguridad con el restablecimiento oportuno de las operaciones normales para reducir el impacto del incidente.

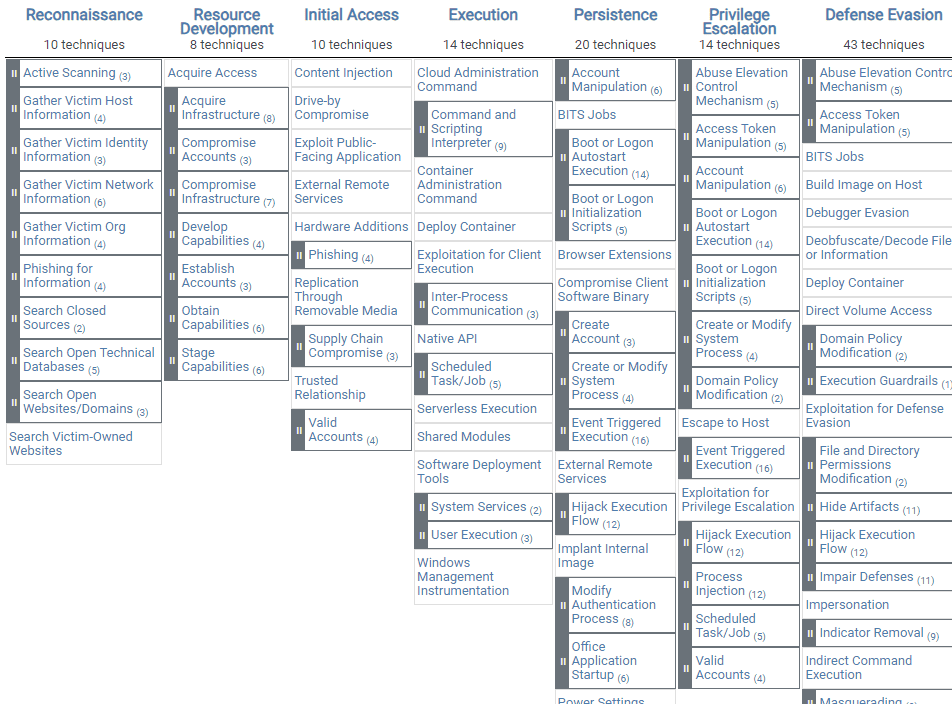

2. El marco MITRE ATT&CK

El marco MITRE ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge) es una herramienta utilizada por las organizaciones para entender y hacer frente a las amenazas de ciberseguridad. Se trata de una base de conocimiento que es accesible globalmente sobre tácticas y técnicas de los ciberatacantes basadas en observaciones del mundo real. ATT&CK está abierto y disponible para que cualquier persona u organización lo utilice sin costo alguno.

La Matriz ATT&CK muestra una lista de tácticas y técnicas usadas por los ciberatacantes para comprometer la seguridad de una organización. Se organiza en objetivos de alto nivel o tácticas, y métodos específicos o técnicas para alcanzarlos. Las tácticas se dividen en:

- Reconocimiento,

- Desarrollo de recursos,

- Acceso inicial,

- Ejecución,

- Persistencia,

- Escalada de privilegios,

- Defensa Evasión,

- Acceso a credenciales,

- Descubrimiento,

- Movimiento lateral,

- Recolección,

- Mando y control,

- Exfiltración,

- Impacto,

Con sus correspondientes técnicas y sub-técnicas.

Este marco es utilizado para:

- Inteligencia de amenazas, facilitando una lista de tácticas y técnicas utilizadas por los actores de amenazas,

- Respuesta a incidentes, categorizando las técnicas de ataque,

- Evaluaciones de seguridad, en base a las tácticas y técnicas utilizadas por los atacantes,

- Desarrollar una estrategia de defensa, para desarrollar una estrategia de defensa efectiva,

- Mejorar la capacidad de respuesta ante incidentes, Identificando las fases de ataque y las técnicas utilizadas,

- Mantenerse actualizado, es una herramienta que se actualiza constantemente con la información más reciente sobre las amenazas de ciberseguridad.

3. CVE Mitre / NVD NIST

CVE (Common Vulnerabilities and Exposures) consiste en una lista, glosario o diccionario de divulgación pública de las vulnerabilidades y exposiciones comunes de seguridad de la información a nivel mundial, catalogado en base a unos identificadores predefinidos y a las que se le proporciona un identificador único.

Tenemos que tener presente que una vulnerabilidad es una debilidad que puede ser explotada por un ciberatacante para obtener acceso no autorizado o realizar acciones no autorizadas en un sistema informático. Estas vulnerabilidades pueden permitir a los atacantes ejecutar código maligno, acceder a la memoria del sistema, instalar diferentes tipos de malware y robar, encriptar, destruir o modificar datos confidenciales.

De igual forma, definimos una exposición como un error que le da a un ciberatacante la posibilidad de acceder a un sistema o red, pudiendo provocar violaciones de datos, filtraciones de datos o brechas de datos personales que posteriormente son puestos a la vende en la Dark web (por ejemplo, Hospital Clínic de Barcelona). Algunas de las filtraciones de datos más importantes se han debido a exposiciones accidentales en lugar de ciberataques sofisticados.

El objetivo principal de CVE es permitir el intercambio de información sobre vulnerabilidades conocidas entre organizaciones mediante la creación de un identificador único para cada vulnerabilidad o exposición.

Cada CVE tiene una puntuación entre 0.0 y 10,0 que indica el nivel de gravedad de seguridad, siendo 10 el máximo grado.

Además del identificador, la entrada CVE incluye una breve descripción de la vulnerabilidad de seguridad y referencias a más información, como proveedores, etc., por lo que se puede encontrar información adicional sobre cada CVE directamente en los sitios web de los proveedores, o en la base de datos nacional de vulnerabilidades NVD (National Vulnerability Database) del NIST, que ofrece un análisis de seguridad de las mismas.

José Antonio Sánchez Durán, Senior Consultant & Advisor

Govertis, parte de Telefónica Tech